- Produkt wycofany

|

Uwaga! |

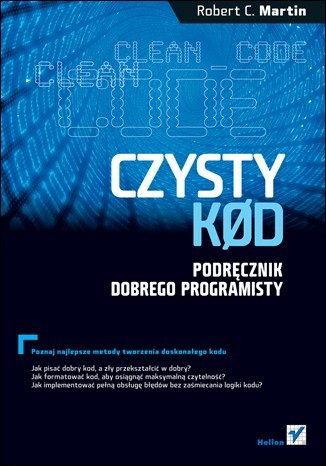

Opis produktu: Czysty kod. Podręcznik dobrego programisty - Robert C. Martin - produkt wycofany

Chcesz dowiedzieć się czym charakteryzuje się "czysty" kod i jak napisać dobry program bez błędów? W tej książce przeczytasz o technikach solidnego i skutecznego programowania. Zapoznasz się z zasadami i wzorcami pisania składnego kodu. Nauczysz się jak tworzyć nazwy funkcji i obiektów oraz jak pisać testy jednostkowe. W lekturze opisanych jest kilka przykładów porządkowania kodu, dzięki którym nauczysz się jak sprawić by twój program spełniał przyjęte standardy.

W książce zostały zawarte takie zagadnienia jak:

- Nazwy klas i metod

- Funkcje i listy argumentów

- Rozdzielanie poleceń i zapytań

- Stosowanie wyjątków

- Komentarze

- Formatowanie

- Obiekty i struktury danych

- Obsługa błędów

- Testy jednostkowe

- Klasy i systemy

- Współbieżność

- Oczyszczanie kodu

|

Przykładowe projekty wykorzystane w książce dostępne do pobrania. Fragment ksiązki do przeczytania on-line. |

Spis treści

Słowo wstępne (13)

Wstęp (19)

1. Czysty kod (23)

2. Znaczące nazwy (39)

3. Funkcje (53)

4. Komentarze (75)

5. Formatowanie (97)

6. Obiekty i struktury danych (113)

7. Obsługa błędów (123)

8. Granice (133)

9. Testy jednostkowe (141)

10. Klasy (153)

11. Systemy (169)

12. Powstawanie projektu (187)

13. Współbieżność (193)

14. Udane oczyszczanie kodu (209)

15. Struktura biblioteki JUnit (263)

16. Przebudowa klasy SerialDate (277)

17. Zapachy kodu i heurystyki (295)

A: Współbieżność II (327)

B: org.jfree.date.SerialDate (357)

C: Odwołania do heurystyk (411)

Epilog (413) Skorowidz (415) |