Opis produktu: Kurs Ethical Hacking i cyberbezpieczeństwo od podstaw - wersja ON-LINE

Kurs Ethical Hacking i cyberbezpieczeństwo od podstaw to nauka technik etycznego hackowania. Uczy obrony przed hakerami i nieuczciwymi praktykami pozyskiwania danych. Defensywne podejście obejmuje testy penetracyjne i skuteczne zabezpieczanie sieci oraz urządzeń. Kurs cyberbezpieczeństwa to znakomite rozwiązanie dla administratorów infrastruktury IT oraz każdego, kto jest zainteresowany szeroko pojętym bezpieczeństwem w Sieci i ethical hackingiem.

Omówienie treści kursu

- Podstawy ethical hackingu w oparciu o praktyczne przykłady

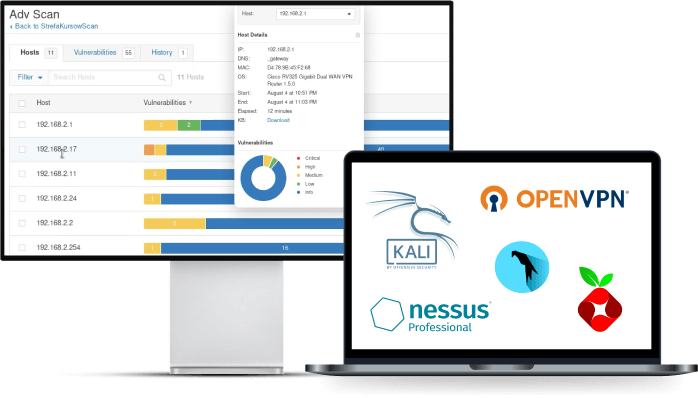

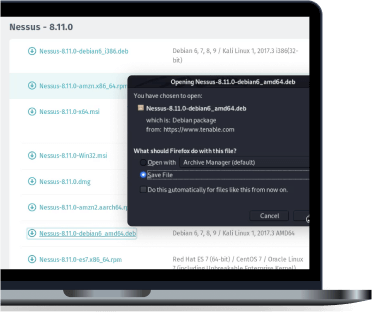

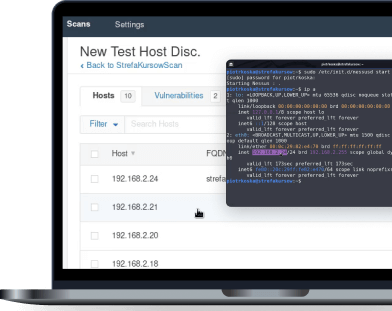

- Narzędzie Nessus do znajdowania podatności

- Praca z systemami Kali Linux oraz Parrot OS

- Blokowanie oraz przekierowywanie systemów DNS (ang. Domain Name System)

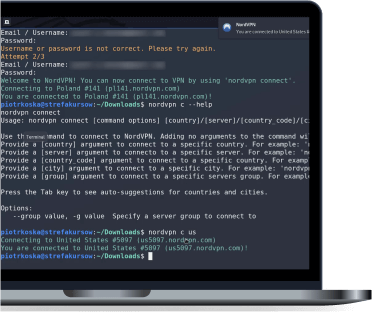

- Tunelowanie SSH, proxy i VPN

- Sieci Tor i zachowywanie anonimowości

- Wirtualne środowiska do testowania ataków

- Typowe błędy narażające bezpieczeństwo sieci i systemu

Cyberbezpieczeństwo w Sieci

Po drugiej stronie ktoś nieustannie wyszukuje słabe miejsca w sieciach i systemach. Poznanie technik i narzędzi hakerskich to wiedza, która pozwala się przed nimi obronić. Pojęcie cyberbezpieczeństwa zyskuje na popularności i nie traci na aktualności. Ta dziedzina wiedzy stanowi również szeroki obszar w obrębie studiów nad bezpieczeństwem i jest tematem wielu szkoleń dla biznesu.

Zachowaj anonimowość i wzbogać kwalifikacje

Przystępne wykłady kursu obejmują wykorzystanie VPN (wirtualne sieci prywatne, z ang. virtual private networks) oraz opartej na trasowaniu cebulowym sieci Tor (TOR, ang. The Onion Router) znanej użytkownikom Deep Web. Wszystkim absolwentom łatwiej będzie uzyskać dostęp do treści ograniczonych lokalizacją, ukrywać ślady swojej aktywności i zachować pełną anonimowość gdziekolwiek, się znajdą w Internecie.

Wyszukiwanie podatności z Nessus

Wielu zainteresowanych cybersecurity słyszało o Nessus. Ten stworzony przez amerykański Tenable obejmuje testy systemów operacyjnych, urządzeń sieciowych, baz danych, serwerów i infrastruktury krytycznej. Posiada największą na świecie bibliotekę zabezpieczeń i oferuje wysoki standard szybkości.

Zarządzanie systemami bezpieczeństwa

Kurs on-line przyda się także administratorom systemów bezpieczeństwa zarówno w sektorze prywatnym, jak i budżetowym. Praca z zachowaniem reguł bezpieczeństwa w sieci stała się ważną częścią działań przedsiębiorstw, instytucji oraz organów administracji rządowej i terytorialnej na każdym szczeblu zarządzania kryzysowego, poczynając od centralnego poziomu RCB, poprzez poziomy wojewódzki, powiatowy, na gminnym kończąc. Kurs Ethical Hacking i cyberbezpieczeństwo od podstaw może stanowić uzupełnienie szkoleń i pierwszy krok na drodze do wdrożenia w zakres nowych obowiązków.

Najważniejsze elementy kursu

- Bezterminowy dostęp 24/7, w tym dostęp mobilny

- 6,5 godzin szkolenia

- 49 wykładów

- 20 pytań testowych

- Mobilny dostęp 24/7

- Certyfikat ukończenia

- Testy i zadania

Spis treści

Moduł 1: Wprowadzenie

Moduł 2: Nasze środowisko i narzędzia

Moduł 3: Blokowanie treści i zmiana IP

Moduł 4: Przegląd zagrożeń

Moduł 5: Narzędzia i ataki

|