Spis treści:

Skoro w formie jest sieć i jej rozwój, to równie dobrze ma się cyberprzestępczość.

Okazja czyni złodzieja. Stare porzekadło tyczyło się pierwotnie raczej sytuacji rodzaju pozostawienia otwartego kurnika albo uchylonej szyby w samochodzie. Możemy je również zastosować do ogólnych trendów społecznych – w dobie przemian bardzo często, a właściwie zawsze, bocznym nurtem płynie sobie niegodziwość. Tak prawie że proporcjonalnie do pozytywnego rozwoju. Lata 90. w Polsce wykreowały świetne warunki do rozwijania się przestępczości zorganizowanej, sytuacja polityczna na Bałkanach po rozpadzie Jugosławii doprowadziła do powojennej niewydolności i zagrożeń ze strony uzbrojonych band. Takich punktów zapalnych jest wiele, i to na wszystkich kontynentach (nawet w wyścigu o Arktykę). A dziś cyberprzestępczość to problem globalny.

Co to jest cyberprzestępczość? Nie wiadomo.

Zagrożenia cyberbezpieczeństwa

Cyberprzestępczość to działalność przestępcza, której celem jest komputer, sieć komputerowa, jakiekolwiek urządzenie podłączone do sieci lub dane. Finalnie celem jest więc zawsze użytkownik – w pewnym sensie to takie same przestępstwa, jak napad na ulicy. Znaczna część cyberprzestępstw jest popełniana przez wprawionych cyberprzestępców lub hakerów, którzy chcą zarobić pieniądze. Cyberprzestępczość to domena zarówno osób fizycznych, jak i organizacji.

Eksperci Wydziału Rozpoznania Biura do Walki z Cyberprzestępczością Komendy Głównej Policji przygotowują materiały, które mają na celu ukazanie w przystępnej formie kluczowych definicji i zagadnień z zakresu cyberprzestępczości. Wypływa z nich ciekawy fakt, że wciąż brak jednolitej definicji tego pojęcia. Czy to się kiedykolwiek uda? Nie wiadomo. Technologia jest przecież szybsza niż prawo.

Pojęcie “przestępczość komputerowa” nie jest jednoznacznie zdefiniowane nawet na gruncie polskiego Kodeksu karnego. Próbują tego dokonać międzynarodowe podmioty takie jak ONZ, UE i Interpol, ale są to definicje na potrzeby ich działań. Możemy z całą pewnością przyjąć, że cyberprzestępczość:

- to umyślny i bezprawny dostęp do całości lub części systemu informatycznego,

- umyślne i bezprawne przechwytywanie za pomocą urządzeń technicznych (oj, tu już robi się wieloznacznie, ale cii, już niczego nie dodajemy) niepublicznych transmisji danych informatycznych,

- umyślne i bezprawne niszczenie, kasowanie, uszkadzanie albo zmienianie danych informatycznych.

Zjawiska takie jak produkcja, sprzedaż, kopiowanie i rozpowszechnianie związane z piractwem zostawiamy z boku. Interesują nas dziś najczęstsze przestępstwa przeciwko poufności, integralności, dostępności danych… i przede wszystkim zwykłym użytkownikom. Oto…

3 metody oszustw internetowych

Phishing to podawanie się za przedstawiciela legalnej instytucji w kontakcie z celem lub celami za pośrednictwem poczty elektronicznej, telefonu lub wiadomości tekstowej, aby nakłonić je do podania poufnych danych. Obejmuje zwykle informacje umożliwiające identyfikację osoby, dane bankowe i dotyczące kart kredytowych oraz hasła. Informacje są następnie wykorzystywane w celu uzyskania dostępu do kont, kradzieży tożsamości i korzyści finansowych kosztem ofiary.

Pierwszy pozew o phishing został złożony w 2004 r. przeciwko kalifornijskiemu nastolatkowi, który stworzył imitację strony internetowej “America Online” (czyli AOL, prawdziwy gigant dostawy usług elektronicznych w USA). Za pomocą fałszywej domeny sprawca był w stanie zdobyć poufne informacje od użytkowników oraz uzyskać dostęp do danych kart kredytowych w celu wypłacenia pieniędzy z ich kont. Oprócz phishingu za pośrednictwem poczty elektronicznej i strony internetowej, istnieją również:

- phishing głosowy (vishing),

- phishing SMS-owy (smishing),

- kilka innych – nowych technik phishingu, bo ktoś siedzi i nieustannie coś wymyśla.

Uważaj na to:

Jak rozpoznać te oszustwa internetowe i się przed nim obronić? Poniżej “top 5 wewnątrz top 3” – kilka prostych zasad.

- Zbyt piękne, żeby było prawdziwe. Lukratywne oferty i przykuwające uwagę stwierdzenia są zaprojektowane tak, aby natychmiast przyciągnąć uwagę. Wygrałeś iPhone’a jako tysięczny użytkownik odwiedzający serwis. Już jedzie do Ciebie telewizor. Musisz tylko… no właśnie. Po prostu nie klikaj w żadne podejrzane e-maile ani linki. Jeśli coś wydaje się zbyt piękne, aby mogło być prawdziwe, to prawdopodobnie tak jest.

- Pilna sprawa. Jedną z ulubionych taktyk cyberprzestępców jest prośba o szybkie działanie, ponieważ rzekome superoferty są dostępne tylko przez ograniczony czas. Masz tylko kilka minut na odpowiedź! Gdy natkniecie się na tego rodzaju wiadomości e-mail, to wówczas najlepiej je zignorować. Czasami informują, że nasze konto lub jakaś usługa zostanie zawieszona, jeśli natychmiast nie zaktualizujemy naszych danych osobowych. Większość wiarygodnych organizacji daje wystarczająco dużo czasu, zanim zlikwiduje jakiekolwiek konto i nigdy nie prosi klientów o aktualizację danych osobowych poprzez Internet. W razie wątpliwości odwiedź bezpośrednio źródło zamiast klikać na link w e-mailu lub innej wiadomości. A zresztą możliwe, że w ogóle źródła nie znajdziesz, bo nie istnieje.

- Hiperłącza. Link może nie być tym, czym się wydaje. Najechanie kursorem pokazuje faktyczny adres, na który zostaniemy przekierowani po kliknięciu. Dziwny ciąg znaków? Obco brzmiąca i wyglądająca domena? Może być zupełnie inny lub może to być popularna strona z jakimś drobnym błędem w pisowni, na przykład coś w stylu www.bottland.com.pl albo “r” i “n” obok siebie, jeżeli adres zawiera literę “m” (np. arnazon zamiast amazon). Patrzcie uważnie.

- Załączniki. Jeśli zobaczycie w wiadomości e-mail załącznik, którego się nie spodziewaliście lub który nie ma sensu, nie otwierajcie go. Często zawierają one ransomware lub inne wirusy. Jedynym typem pliku, na który zawsze można bezpiecznie kliknąć w załączniku, jest plik .txt.

- Nietypowy nadawca. Okej, czasami zapominamy, że dopisaliśmy się do jakiegoś newslettera czy programu lojalnościowego. Bez względu na to, czy wiadomość wygląda Wam na pochodzącą od kogoś, kogo nie znacie, czy od kogoś, kogo znacie, jeżeli cokolwiek wydaje się nietypowe, niespodziewane, nie w Waszym stylu lub ogólnie podejrzane, nie klikajcie.

Kradzież tożsamości w Internecie – identity theft

Kradzież tożsamości zachodzi, gdy ktoś wykorzystuje dane osobowe innej osoby, takie jak jej nazwisko, numer identyfikacyjny lub numer karty kredytowej, bez jej zgody, w celu popełnienia oszustwa lub innego przestępstwa. Osoba, której tożsamość została skradziona, może ponieść z czasem jeszcze większe szkody, zwłaszcza jeśli zostanie obarczona odpowiedzialnością finansową albo/oraz karną za kolejne działania sprawcy.

W Polsce informacje umożliwiające identyfikację osoby i posługiwanie się dokumentami obejmują na ogół jej imię i nazwisko, datę urodzenia, PESEL, numery kont bankowych lub kart kredytowych, numery PIN, podpisy elektroniczne, odciski palców, hasła, rzadziej: numer prawa jazdy, wreszcie wszelkie inne informacje, które mogą być użyte w celu uzyskania dostępu przede wszystkim do naszych zasobów finansowych.

Techniki kradzieży tożsamości

Grzebanie w śmieciach w poszukiwaniu danych osobowych (tzw. dumpster diving) i klasyczne kieszonkostwo, dzięki któremu można wejść w posiadanie kart bankowych i kredytowych, zostawiamy na razie z boku. Tzw. surfing przez ramię (z ang. shoulder-surfing) polega na tym, że osoba dyskretnie obserwuje lub nasłuchuje, jak inni podają cenne informacje osobiste. Dzieje się tak szczególnie w zatłoczonych miejscach, ponieważ stosunkowo łatwo jest obserwować kogoś podczas wypełniania formularzy, wprowadzania numerów PIN do bankomatów albo nawet wpisywania haseł w smartfonach. Jest jeszcze wyłudzanie informacji z kart bankowych lub kredytowych przy użyciu uszkodzonych lub podręcznych czytników kart oraz tworzenie sklonowanych kart. Wlicza się w to wykorzystywanie czytników “bezstykowych” kart kredytowych do bezprzewodowego pozyskiwania danych z dokumentów wyposażonych w RFID – pisaliśmy o tym.

A jak to się robi w sieci? Technik jest mnóstwo.

- Odzyskiwanie danych osobowych ze zużytego sprzętu informatycznego i nośników pamięci, w tym komputerów osobistych, serwerów, palmtopów, telefonów komórkowych, pamięci USB i dysków twardych, które zostały beztrosko wyrzucone na publiczne wysypiska śmieci, rozdane lub sprzedane bez uprzedniego odpowiedniego oczyszczenia.

- Wykorzystywanie publicznych danych dotyczących poszczególnych obywateli, publikowanych w oficjalnych rejestrach, takich jak listy wyborcze. Często nie mamy wpływu na to, gdzie są te rejestry.

- Powszechnie znane schematy zadawania pytań, które oferują weryfikację konta, takie jak “Jakie jest panieńskie nazwisko twojej matki?”, “Jaki był model twojego pierwszego samochodu?” lub “Jak miał na imię twój pierwszy zwierzak?”. Co wpisujemy? Kowalska (bez obrazy), Fiat 126p i Azor. W końcu coś się trafi – jak z wróżbą z horoskopu. To atakowanie słabych haseł metodą siłową (z ang. brute force) i wykorzystywanie bardziej lub mniej trafnych zgadywanek do podważania słabych pytań o resetowanie haseł.

- Kradzież danych osobowych z komputerów przy użyciu naruszeń zabezpieczeń przeglądarek lub złośliwego oprogramowania, takiego jak programy rejestrujące naciśnięcia klawiszy (keyloggery), konie trojańskie (trojany) lub inne formy oprogramowania szpiegującego.

- Włamywanie się do sieci i wykorzystywanie naruszeń, które skutkują publikacją lub częściowym ujawnieniem danych osobowych.

- Reklamowanie fałszywych ofert pracy w celu gromadzenia życiorysów i podań, w których zazwyczaj ujawniane są imiona i nazwiska kandydatów, ich adresy domowe i e-mailowe, numery telefonów, a nawet dane bankowe.

- Wykorzystywanie dostępu do informacji wewnętrznych i nadużywanie praw uprzywilejowanych użytkowników IT w celu uzyskania dostępu do danych osobowych w systemach ich pracodawców.

- Infiltracja organizacji przez sieć, które przechowują i przetwarzają duże ilości danych lub szczególnie cenne dane osobowe.

- Przeglądanie portali społecznościowych w poszukiwaniu danych osobowych publikowanych przez użytkowników i często wykorzystywanie tych informacji, aby wydać się bardziej wiarygodnym w kolejnych działaniach.

- Przekierowywanie poczty elektronicznej w celu uzyskania informacji osobistych i danych lub w celu opóźnienia wykrycia nowych kont i umów kredytowych otwartych przez złodziei tożsamości na nazwiska ofiar.

- Stosowanie fałszywych pretekstów w celu oszukania osób, przedstawicieli obsługi klienta i pracowników działu pomocy technicznej do ujawnienia informacji osobistych i danych logowania lub zmiany haseł użytkownika/praw dostępu (podszywanie się).

- Zaprzyjaźnianie się z nieznajomymi na portalach społecznościowych i wykorzystywanie ich zaufania do momentu przekazania prywatnych informacji.

Jedne metody bazują na wiedzy, inne na niewiedzy. Do tego można właściwie dopisać wszystkie techniki phishingu opisane w poprzednim nagłówku. Uwaga na dziwne maile, telefony i inne wiadomości oraz na to, co udostępniamy pytani w sposób zawiły lub niepytani w ogóle.

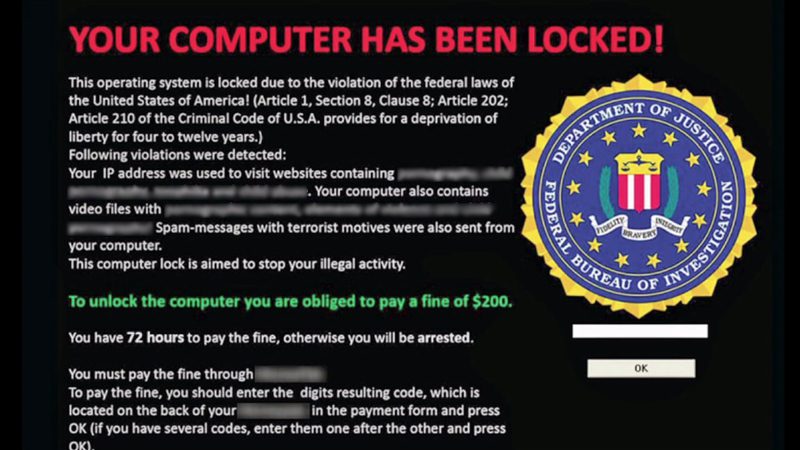

Ransomware

Ransomware jest formą złośliwego oprogramowania, które szyfruje pliki ofiary. Różni się od fałszywego wezwania do działania tym, że… cóż, szyfruje i blokuje nas naprawdę. Atakujący następnie żąda od ofiary okupu, aby po zapłaceniu przywrócić dostęp do danych. Użytkownikom wyświetlane są instrukcje w kwestii tego, jak uiścić opłatę i uzyskać klucz deszyfrujący. Koszty okupu mogą wahać się zależnie od widzimisię “porywacza” – może żądać opłaty w Bitcoinach, może żądaną kwotę zwiększać. Wiemy jak to bywa – wszyscy chyba oglądali Okup albo podobne thrillery.

Istnieje wiele dróg, którymi ransomware może przedostać się do naszego komputera albo urządzenia mobilnego. Jednym z najczęstszych systemów dostarczania jest spam phishingowy – opisywane załączniki, którym ofiara zaufała. Po ich pobraniu i otwarciu mogą one, mówiąc w uproszczeniu, przejąć kontrolę nad komputerem ofiary. Zwłaszcza jeśli mają wbudowane narzędzia socjotechniczne, które zmuszają użytkownika do udzielenia dostępu administracyjnego. Niektóre bardziej agresywne formy ransomware, takie jak NotPetya, wykorzystują luki w zabezpieczeniach do infekowania komputerów bez konieczności oszukiwania użytkowników. Wszystko jest kwestią przebiegu kantu, ale cel pozostaje ten sam – zwykły przekręt.

Ransomware po przejęciu kontroli najczęściej szyfruje pliki. Bez klucza w posiadaniu atakującego nie możemy ich zdeszyfrować. Trzeba za niego zapłacić. A dlaczego Bitcoin albo inna kryptowaluta? Transakcja ma być w założeniu nie do namierzenia. W niektórych formach złośliwego oprogramowania atakujący może podawać się za przedstawiciela organów ścigania, który wyłącza komputer ofiary z powodu obecności na nim nielegalnych treści lub pirackiego oprogramowania i żąda zapłacenia “grzywny”, prawdopodobnie po to, aby zmniejszyć prawdopodobieństwo zgłoszenia ataku władzom. Wielu atakujących nie zawraca sobie nawet głowy takimi pretekstami. Istnieje również odmiana zwana leakware (z ang. leak – przeciek), w której atakujący grozi upublicznieniem poufnych danych z dysku lub innego nośnika. Konsekwencje mogą być druzgoczące, w tym oczernienie wizerunku albo traumatyczne doświadczenie.

Ponieważ znalezienie i wydobycie takich informacji jest dla atakujących bardzo trudne, najczęściej spotykanym typem oprogramowania jest ransomware szyfrujące. Penetracja systemów obronnych jest czasami łatwa jak bułka z masłem nawet w przypadku szkół wyższych – mało jest tam grup, w których użytkownicy są rozproszeni i często wymieniają się plikami? Kancelarie prawne, agencje rządowe albo placówki medyczne padają ofiarą ze względu na konieczność natychmiastowego dostępu do swoich plików i posiadane rezerwy finansowe. O leakware i tym, co kto trzyma w pamięci swoich urządzeń, może lepiej nie mówmy.

Przeciętny użytkownik Internetu nie styka się co dnia ze zjawiskami rangi aktów terroru. Widoczne zasoby WWW z używanej w domu albo w pracy przeglądarki to tylko wierzchołek góry lodowej. Przemoc przyjmuje często bardziej wysublimowaną postać. Gdy wchodzimy z nią w interakcję, to niestety brak tu uspokajającej pewności jak przy oglądaniu filmu, że stoi przed tym wszystkim kamera, dźwiękowiec i pani z pudrem do twarzy. Wkrótce na łamach bloga Botland pojawi się artykuł o deepfake – i jednocześnie o tym, jakie zagrożenia niosą ze sobą nowe technologie.

Jak oceniasz ten wpis blogowy?

Kliknij gwiazdkę, aby go ocenić!

Średnia ocena: 4.9 / 5. Liczba głosów: 8

Jak dotąd brak głosów! Bądź pierwszą osobą, która oceni ten wpis.